一个被称为 "SCARLETEEL "的高级黑客行动针对面向公众的网络应用,其主要手段是渗透到云服务中以窃取敏感数据。

SCARLETEEL 是由网络安全情报公司 Sysdig 在应对客户的云环境事件时发现的。

虽然攻击者在受感染的云环境中部署了加密器,但黑客在 AWS 云机制方面表现出更专业的技术,进一步钻入该公司的云基础设施。

Sysdig 认为,加密劫持攻击仅仅是一个诱饵,而攻击者的目的是窃取专利软件。

SCARLETEEL 攻击

SCARLETEEL 攻击开始时,黑客利用了托管在亚马逊网络服务(AWS)上的 Kubernetes 集群中面向公众的服务。

一旦攻击者访问容器,他们就会下载一个 XMRig coinminer(被认为是诱饵)和一个脚本,从 Kubernetes pod 中提取账户凭证。

然后,被盗的凭证被用来执行 AWS API 调用,通过窃取进一步的凭证或在公司的云环境中创建后门来获得持久性。然后这些账户被用来在云环境中进一步传播。

根据 AWS 集群的角色配置,攻击者还可能获得 Lambda 信息,如功能、配置和访问密钥。

攻击者执行的命令

接下来,攻击者使用 Lambda 函数枚举和检索所有专有代码和软件,以及执行密钥和 Lambda 函数环境变量,以找到 IAM 用户凭证,并利用它们进行后续枚举和特权升级。

S3 桶的枚举也发生在这一阶段,存储在云桶中的文件很可能包含对攻击者有价值的数据,如账户凭证。

Sysdig 的报告中说:"在这次特定的攻击中,攻击者能够检索和阅读超过 1TB 的信息,包括客户脚本、故障排除工具和日志文件。这 1TB 的数据还包括与 Terraform 有关的日志文件,Terraform 在账户中被用来部署部分基础设施。这些 Terraform 文件将在后面的步骤中发挥重要作用,也就是攻击者可能转到另一个 AWS 账户"。

SCARLETEEL 攻击链

为了尽量减少留下的痕迹,攻击者试图禁用被攻击的 AWS 账户中的 CloudTrail 日志,这对 Sysdig 的调查产生了不小的困难。

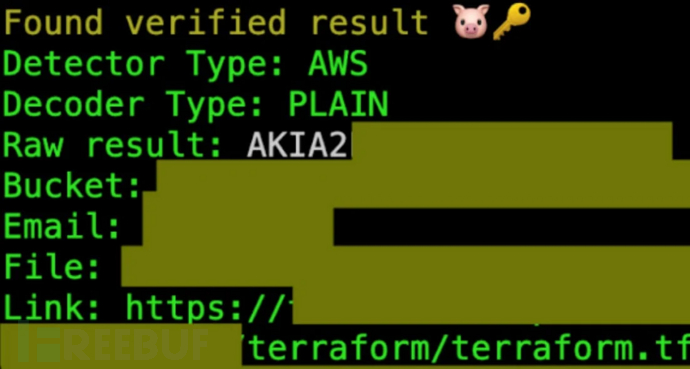

然而,很明显,攻击者从 S3 桶中检索了 Terraform 状态文件,其中包含 IAM 用户访问密钥和第二个 AWS 账户的密钥。这个账户被用来在该组织的云计算中进行横移。

由 TruffleHog 发现的 Terraform 秘密

基于云的基础设施安全

随着企业越来越依赖云服务来托管他们的基础设施和数据,黑客们也在与时俱进,成为 API 和管理控制台方面的专家,继续他们的攻击。

SCARLETEEL 攻击证明,企业在云环境中的任何一个薄弱点都足以让攻击者利用它进行网络渗透和敏感数据盗窃,当然这些攻击者可能技术更高。

Sysdig 建议企业采取以下安全措施,以保护其云基础设施免受类似攻击:

- 及时更新你所有的软件

- 使用 IMDS v2 而不是 v1,这可以防止未经授权的元数据访问

- 对所有用户账户采用最小特权原则

- 对可能包含敏感数据的资源进行只读访问,如 Lambda

- 删除旧的和未使用的权限

- 使用密钥管理服务,如 AWS KMS、GCP KMS 和 Azure Key Vault

Sysdig 还建议实施一个全面的检测和警报系统,以确保及时报告攻击者的恶意活动,即使他们绕过了保护措施。