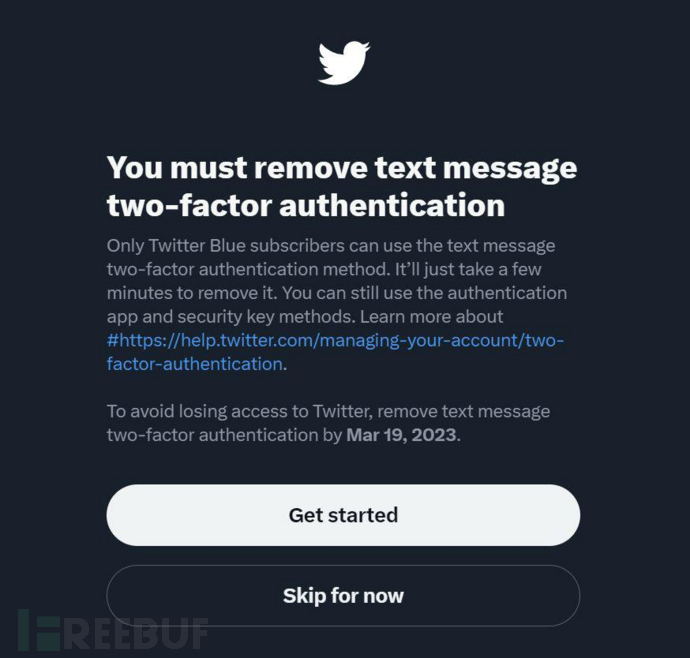

Bleeping Computer 网站披露, 3 月 20 日开始,不再支持普通用户基于短信的双因素身份验证(2FA)方式,只有购买 Twitter Blue 服务的订阅用户才能继续使用。

从 Twitter 发布的安全报告来看,2021 年 7 月至 2021 年 12 月,只有 2.6% 的用户使用了双因素认证,在这些用户中,74.4% 使用的是 SMS 2FA,28.9% 使用验证器应用程序,0.5% 使用硬件安全密钥。

马斯克支持此次验证变革

短信验证带来的安全隐患已经持续了很久,埃隆·马斯克(Elon Musk)指出,仅仅在假冒 2FA 短信上,每年损失约 6000 万美元。

马斯克非常支持此次禁止非 Twitter Blue 用户使用短信双因素认证,并指出相对于短信印证,验证器应用程序安全得多。

短信双因素认证可能会遭遇 SIM 交换攻击风险( SIM 交换攻击:指威胁攻击者通过欺骗或贿赂运营商员工将号码重新分配给攻击者控制的 SIM 卡,以期控制目标的手机号码),此举使得攻击者轻松在其设备上使用受害者电话号码,接收短信(短信多因素认证(MFA)码),甚至直接登录部分使用电话号码作为凭证的帐户。

Twitter 建议用户使用强验证方式保护帐户安全

值得一提的是,此次变革后,如果用户没有计划注册 Twitter Blue,就会被要求使用安全密钥或身份验证应用程序作为 2FA 身份验证方式。

目前,虽然许多用户不同意新改革得处理和推出方式,但不得不承认,此次改革可能会为选择不订阅 Twitter Blue 的用户带来更好的安全性。

据悉,为确保账户安全,最好的选择是使用硬件安全密钥,例如 Google Titan 或 Yubiky,这些是一种具有 USB 或 NFC 连接的小型设备,可以自动响应 2FA 请求并登录到帐户, 之所以被认为是最安全的,因为这些都是物理设备,必须插入计算机并才能登录用户的帐户。

另一种相对较好的选择是使用双因素身份验证应用程序,如 Google Authenticator、Microsoft Authenticator 和 Authy。

用户在网站上设置双因素/多因素认证时,网站将显示用户使用认证应用程序扫描的二维码,扫描后,网站将在应用程序中注册,以生成 2FA 代码,该代码必须提交到网站才能登录到用户的帐户。

最后,强烈建议用户在平时使用的在线帐户(包括 Twitter)上启用 2FA,并使用验证器或硬件安全密钥,以确保账户安全。

参考文章: