英伟达容器工具包(NVIDIA Container Toolkit)中存在编号为 CVE-2024-0132 的高危漏洞,由于补丁修复不彻底,该漏洞仍可被利用,威胁 AI 基础设施和敏感数据安全。

结合 Linux 系统上 Docker 新发现的拒绝服务(DoS)漏洞,攻击者可能借此入侵系统、窃取专有 AI 模型或破坏业务运营。使用这些工具处理 AI 或云工作负载的组织需立即采取行动降低风险。

补丁缺陷导致系统持续暴露

2024 年 9 月,英伟达针对 CVSS v3.1 评分达 9.0 的容器工具包漏洞 CVE-2024-0132 发布安全更新。该漏洞可能让攻击者突破容器隔离,访问宿主机文件系统和敏感数据。当时官方建议用户立即安装补丁。

然而趋势科技(Trend Research)2024 年 10 月的分析显示,该补丁存在修复不完整问题。在默认配置下,1.17.3 及更早版本的英伟达容器工具包仍存在风险;若启用 allow-cuda-compat-libs-from-container 功能,1.17.4 版本同样可被利用。

该漏洞被标记为 ZDI-25-087,属于检查时间与使用时间(TOCTOU)类缺陷,攻击者可借此绕过容器限制,最终可能控制整个系统。

趋势科技发言人表示:"这个不完整的补丁令人担忧。那些自认为已受保护的组织可能仍处于风险之中。"该漏洞对 AI 驱动型行业威胁尤甚,模型或数据被盗可能导致重大损失。

Docker 拒绝服务漏洞加剧威胁

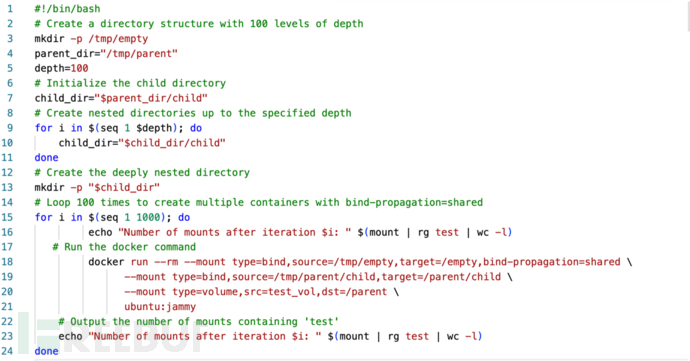

在研究 CVE-2024-0132 过程中,研究人员还发现 Linux 版 Docker 存在可导致拒绝服务攻击的性能问题。当容器使用多个 bind-propagation=shared 挂载点时,该漏洞会被触发。

这些挂载点在 Linux 挂载表中创建父子路径,但容器终止后相关条目仍持续存在,导致挂载表无限增长。

这将耗尽文件描述符,使 Docker 无法创建新容器并导致 CPU 使用率激增。严重情况下,用户会失去 SSH 宿主机访问权限,实质上被锁死在系统外。

概念验证显示,受影响系统会变得无响应,既无法启动新容器,网络连接也会中断。

展示 DoS 问题的概念验证(PoC)

Docker 安全团队指出,该问题可能源于 Docker 运行时或 Linux 内核的挂载处理机制。"Docker API 会向任何有访问权限的用户授予 root 级特权",这进一步放大了风险。Moby 和英伟达也独立报告了类似发现,敦促用户立即重视。

漏洞利用场景分析

这些漏洞会带来严重威胁。针对 CVE-2024-0132,攻击者可:

- 制作通过卷符号链接的恶意容器镜像

- 通过直接部署或供应链攻击将其植入目标系统

- 利用竞态条件访问宿主机文件系统

- 通过容器运行时 Unix 套接字执行任意 root 命令,最终获得完全控制权

Docker 拒绝服务漏洞则可被用来耗尽系统资源,中断 AI 工作负载或关键服务。两类漏洞均可能导致数据窃取、业务中断或基础设施沦陷。

使用英伟达容器工具包或 Linux 版 Docker 的组织面临风险,特别是运行医疗、金融或自动驾驶等 AI 机器学习工作负载的机构。1.17.3 及更早版本的默认配置均存在风险,1.17.4 版本需特定功能激活才会受影响。Docker 用户则面临影响技术、物流等容器化应用行业的 DoS 威胁。

缓解措施建议

趋势科技提出以下建议:

- 限制 Docker API 访问:仅限授权用户使用,避免不必要的 root 权限

- 禁用非必要功能:在 1.17.4 版本中关闭非核心功能降低风险

- 扫描容器镜像:在 CI/CD 流水线中通过严格准入控制拦截问题镜像

- 监控挂载表:检查异常增长以识别攻击尝试

- 审计交互行为:定期审查容器与宿主机的绑定关系并强化隔离

- 部署异常检测:使用工具识别未授权访问或可疑活动

- 验证补丁效果:测试更新确保漏洞被彻底修复

CVE-2024-0132 的不完整修复和 Docker 拒绝服务漏洞凸显了保护 AI 和容器化系统的挑战。虽然英伟达和 Docker 预计将发布更新,但各组织必须立即行动。通过采用最佳实践和高级安全工具,才能有效保护敏感数据并确保业务连续性。

参考来源:

NVIDIA’s Incomplete Patch for Critical Flaw Lets Attackers Steal AI Model Data