CloudSEK 的 XVigil 平台近期调查发现,一起针对甲骨文云(Oracle Cloud)的网络攻击导致 600 万条记录被窃取,可能影响超过 14 万名租户。

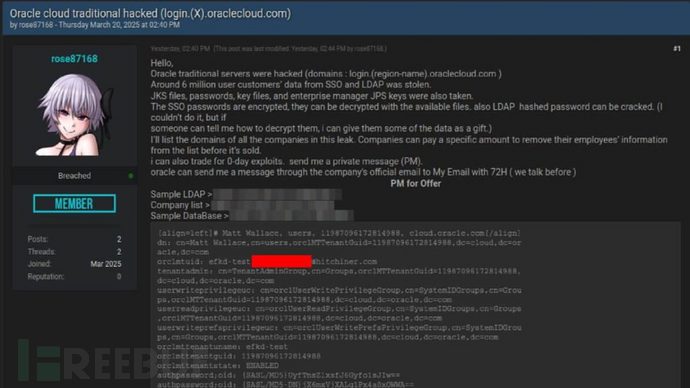

据报道,一名名为“rose87168”的威胁行为者实施了此次攻击,窃取了包括 JKS 文件、加密的 SSO 密码、密钥文件和企业管理器 JPS 密钥在内的敏感数据,这些数据目前正在 Breach Forums 和其他暗网论坛上出售。

攻击细节与威胁行为者活动

自 2025 年 1 月以来,该攻击者一直活跃,声称已攻陷子域名login.us2.oraclecloud.com,该子域名现已被关闭。根据 2025 年 2 月 17 日的 Wayback Machine 记录,该子域名曾托管 Oracle Fusion Middleware 11G。攻击者要求受影响租户支付赎金以删除其数据,甚至为协助解密被盗的 SSO 和 LDAP 密码提供奖励。

CloudSEK 的分析表明,威胁行为者可能利用了 Oracle Cloud 服务器的漏洞版本,特别是旧版漏洞 CVE-2021-35587,该漏洞影响 Oracle Fusion Middleware(OpenSSO Agent),受影响的版本包括:

- 11. 1.2.3.0

- 12. 2.1.3.0

- 12. 2.1.4.0

该漏洞于 2022 年 12 月被添加到 CISA KEV 目录中,允许未经身份验证的攻击者攻陷 Oracle Access Manager,可能导致完全控制。这与攻击者窃取和共享的数据类型一致。利用该漏洞,攻击者可能获得环境的初始访问权限,然后在 Oracle 云环境中横向移动,访问其他系统和数据。进一步调查显示,Oracle Fusion Middleware 服务器最后一次更新是在 2014 年 9 月 27 日,表明软件已过时。

CloudSEK 研究人员在与 Hackread.com 独家分享的博客文章中指出:“由于缺乏补丁管理实践和/或不安全的编码,威胁行为者利用了 Oracle Fusion Middleware 中的漏洞。这一易于利用的漏洞允许未经身份验证的攻击者通过 HTTP 网络访问攻陷 Oracle Access Manager。”

甲骨文的回应与潜在影响

然而,甲骨文发布声明否认其云基础设施遭到入侵。甲骨文在回应报告时表示 :“甲骨文云并未遭到入侵。公布的凭证并非用于甲骨文云。没有任何甲骨云客户遭遇入侵或丢失数据。”这一声明直接与 CloudSEK 的调查结果和攻击者的说法相矛盾。

尽管如此,如果此次入侵确实发生,其影响可能非常严重,因为 600 万条记录的暴露增加了未经授权访问和企业间谍活动的风险。JKS 文件的窃取尤为令人担忧,因为这些文件包含加密密钥,可用于解密敏感数据或访问受影响组织内的其他系统。此外,加密的 SSO 和 LDAP 密码的泄露可能导致甲骨文云环境中进一步的数据泄露。零日漏洞的使用也引发了对甲骨云整体安全性的担忧。

安全建议与应对措施

CloudSEK 建议立即进行凭证轮换、彻底的事件响应和取证、持续的威胁情报监控,并与甲骨文安全团队联系以进行验证和缓解。他们还建议加强访问控制,以防止未来类似事件的发生。

参考来源:

Oracle Denies Breach Amid Hacker’s Claim of Access to 6 Million Records