近日,黑客利用域名系统(DNS)隧道技术跟踪受害者,追踪其何时打开网络钓鱼电子邮件和点击恶意链接,并扫描网络是否存在潜在漏洞。

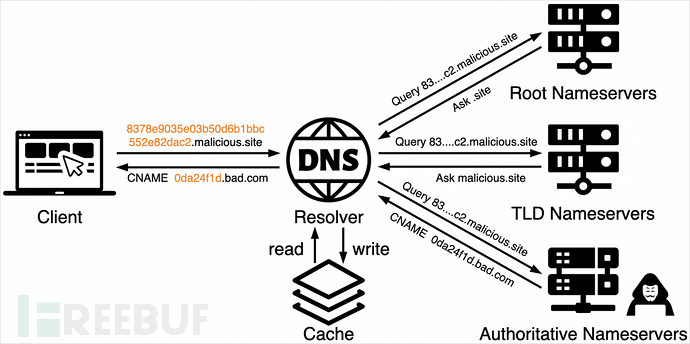

DNS 隧道技术是对通过 DNS 查询发送和检索的数据或命令进行编码,实质上是将 DNS 这一基本网络通信组件变成一个隐蔽的通信渠道。

黑客以 Base16 或 Base64 或自定义文本编码算法等各种方式对数据进行编码,以便在查询 TXT、MX、CNAME 和地址记录等 DNS 记录时返回这些数据。

黑客通常使用 DNS 隧道绕过网络防火墙和过滤器,利用这种技术进行指挥和控制(C2)以及虚拟专用网络(VPN)操作。DNS 隧道技术也有合法的应用,如绕过审查。

通过 DNS 隧道进行数据外渗和注入,图源: Unit 42

Palo Alto Networks 的 Unit 42 安全研究团队最近在涉及受害者跟踪和网络扫描的恶意活动中发现了更多使用 DNS 隧道的情况。

TrkCdn 活动

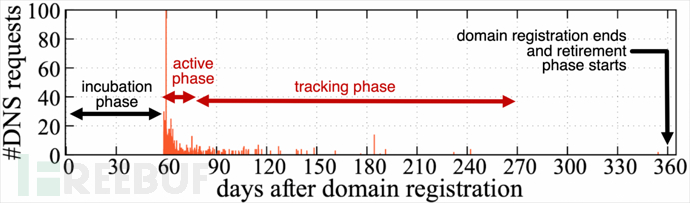

第一个活动被追踪为 "TrkCdn",重点是追踪受害者与钓鱼电子邮件内容的关联。

攻击者在电子邮件中嵌入内容,打开后会对攻击者控制的子域执行 DNS 查询,这些子域的 FQDN 包含编码内容。例如,4e09ef9806fb9af448a5efcd60395815.trk.simitor[.]com。

其中 4e09ef9806fb9af448a5efcd60395815 是 unit42@not-a-real-domain[.]com 的 md5 哈希值,它解析为主要权威名称服务器的 CNAME。

研究人员解释说:尽管不同目标的 FQDN 各不相同,但它们都被转发到 cdn.simitor[.]com 使用的相同 IP 地址。随后该权威名称服务器会返回一个 DNS 结果,该结果会指向一个由攻击者控制的服务器,该服务器会发送由攻击者控制的内容。这些内容可能包括广告、垃圾邮件或网络钓鱼内容。

通过这种方法,攻击者可以评估他们的策略,改进策略,并确认向受害者发送恶意有效载荷。

TrkCdn 业务中使用的域名的生命周期,图源: Unit 42

Unit 42 的报告还强调了一个类似的活动,该活动利用 DNS 隧道跟踪垃圾邮件的发送,被称为 SpamTracker。

SecShow 活动

分析人员发现的第二个活动代号为 "SecShow",利用 DNS 隧道扫描网络基础设施。攻击者会在 DNS 查询中嵌入 IP 地址和时间戳,以绘制网络布局图,发现潜在的配置漏洞,并利用这些漏洞进行渗透、数据窃取或拒绝服务。

该活动中使用的 DNS 查询会定期重复,以实现实时数据收集、检测状态变化,并测试不同网络部分对主动 DNS 请求的响应。

威胁行为者选择 DNS 隧道而不是跟踪像素和常规网络扫描工具等更传统的方法有几个原因,包括能够绕过安全工具、避免检测和保持操作的多功能性。

Unit 42 建议企业实施 DNS 监控和分析工具,以监控和分析日志中的异常流量模式和异常情况,如非典型或高流量请求。

此外,最好限制网络中的 DNS 解析器,只处理必要的查询,减少 DNS 隧道滥用的可能性。

参考来源:Hackers use DNS tunneling for network scanning, tracking victims (bleepingcomputer.com)